用了很久了,推荐下这个:

细节自己体验吧,说点别的。

WordPress生态这么多年一直没变,安全生态也如此。如此开放的生态,短板都给了那些插件,插件一旦出个安全问题危害是很直接的。WordPress这种生态设计是没有所谓的安全沙箱。

用了很久了,推荐下这个:

细节自己体验吧,说点别的。

WordPress生态这么多年一直没变,安全生态也如此。如此开放的生态,短板都给了那些插件,插件一旦出个安全问题危害是很直接的。WordPress这种生态设计是没有所谓的安全沙箱。

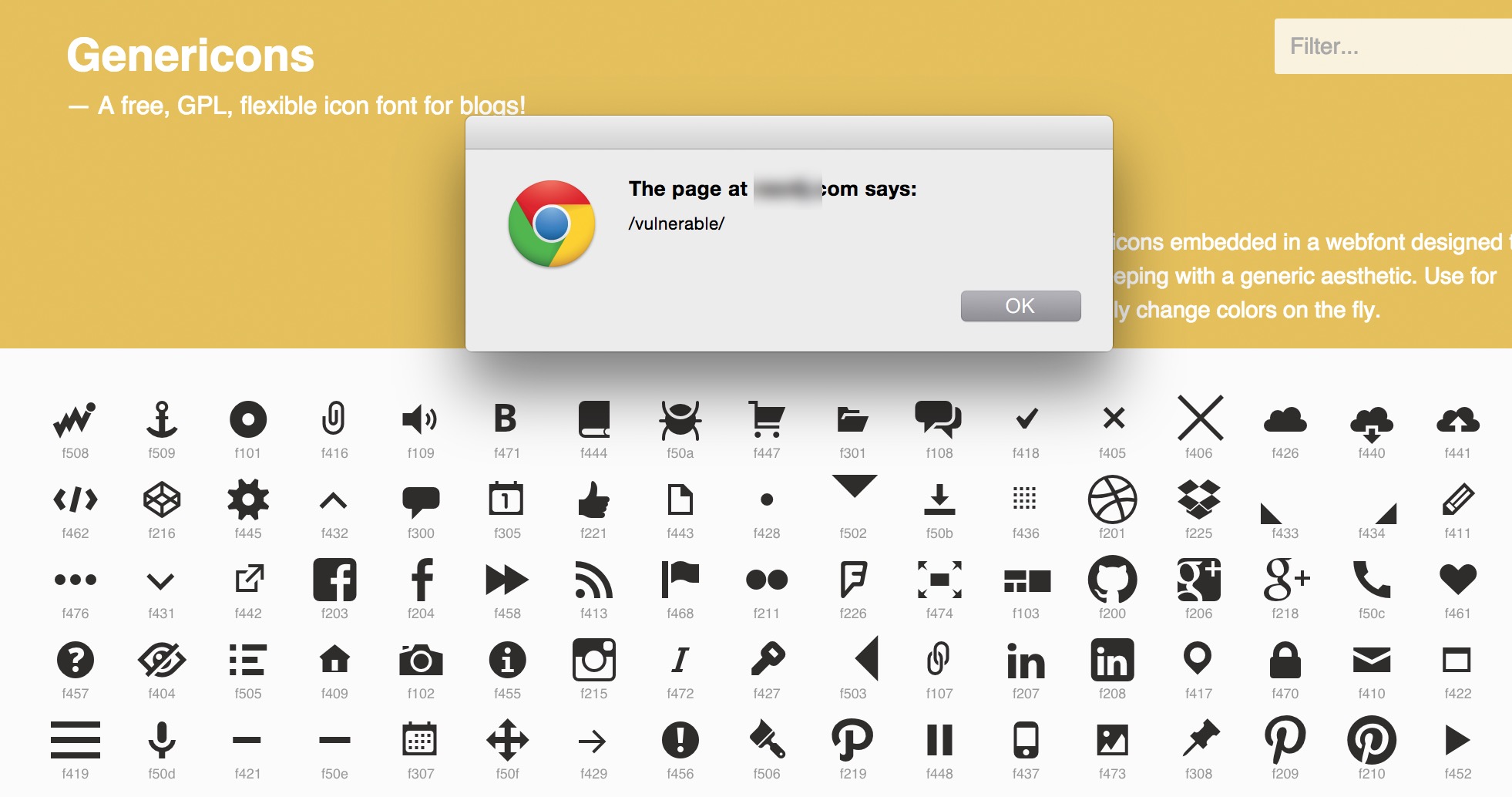

WordPress 被爆 DOM XSS 漏洞,数百万站点受影响,危险等级为极高。

该漏洞存在于 WordPress 流行的 Genericons example.html 页面中,默认主题 Twenty Fifteen 及知名插件 Jetpack 都内置了该页面,由于 example.html 使用了老版本存在 DOM XSS 缺陷的 jQuery,且使用不当,导致出现 DOM XSS,这种攻击将无视浏览器的 XSS Filter 防御。

Continue reading

WordPress 双连发存储通杀 XSS 就这样爆爆爆!可惜之余,说下:

具体链接:

https://cedricvb.be/post/wordpress-stored-xss-vulnerability-4-1-2/

前两天我因为web2hack.org挂了,而分析到原因(SAE云豆被刷尽:http://evilcos.me/?p=199),当时有些思路,想追踪下去,不过不明确,后来发现WordPress最新版3.5.1出来了,我看到官方说修补了几个安全问题(http://codex.wordpress.org/zh-cn:3.5.1_%E7%89%88%E6%9C%AC),其中有一条引起我的注意:

通过Pingback实现的服务器端请求伪造 (Server-side request forgery,SSRF)和远程端口扫描。 此漏洞是由Wordpress安全团队修复的。

追查下去,发现这个WordPress漏洞至少几个月前就在被大范围使用,2013-01-25被上报后,在最新发布的3.5.1版本修补了:https://bugzilla.redhat.com/show_bug.cgi?id=904120。

Continue reading

漏洞公告在这:http://www.securityfocus.com/archive/1/521359/30/60/threaded

Trustwave发布的,自己官网也贴了个:https://www.trustwave.com/spiderlabs/advisories/TWSL2012-002.txt

看看最后官方的答复,认为可以忽略。Trustwave避轻就重,还赚了三个CVE,这些漏洞是有场景的:wp没安装过的情况下才可以。来一个个看下。

Continue reading